IDおよびアクセス管理とは?

適切な人が、適切なタイミングで、適切な理由に基づいて、適切なデジタルリソースにアクセスすることを保証します。IAMの基本概念

IAMを理解するには、いくつかの基本的な概念を理解しておく必要があります。- デジタルリソース とは、コンピューターシステムにあるアプリケーションとデータのあらゆる組み合わせのことです。デジタルリソースの例として、Webアプリケーション、API、プラットフォーム、デバイス、データベースなどが挙げられます。

- IAMの中心となるのはID(アイデンティティ) です。誰かがリソースへのアクセスを要求しているとします。その人は顧客かもしれないし、従業員や会員、参加者、あるいはそれ以外の人かもしれません。IAMでは、ユーザー アカウントがデジタルIDとなります。ユーザーアカウントは、ソフトウェアやIoTデバイス、ロボティクスなどの人間以外のものを表すこともできます。

- 認証 は、デジタルIDを検証することです。誰か(または何か)が認証を行い、自分がユーザー本人であることを証明します。

- 認可 は、ユーザーがアクセスできるリソースを決定するプロセスです。

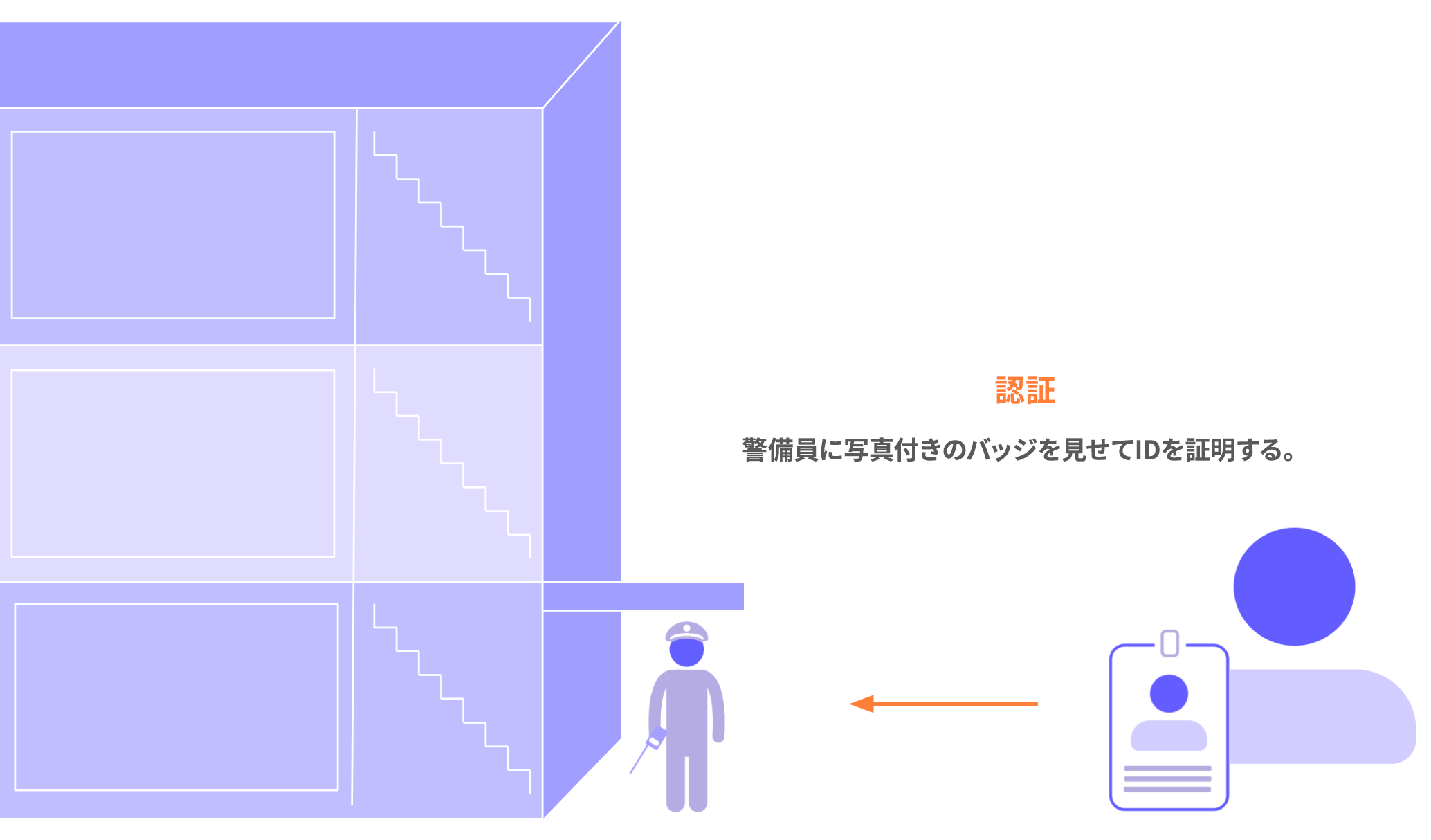

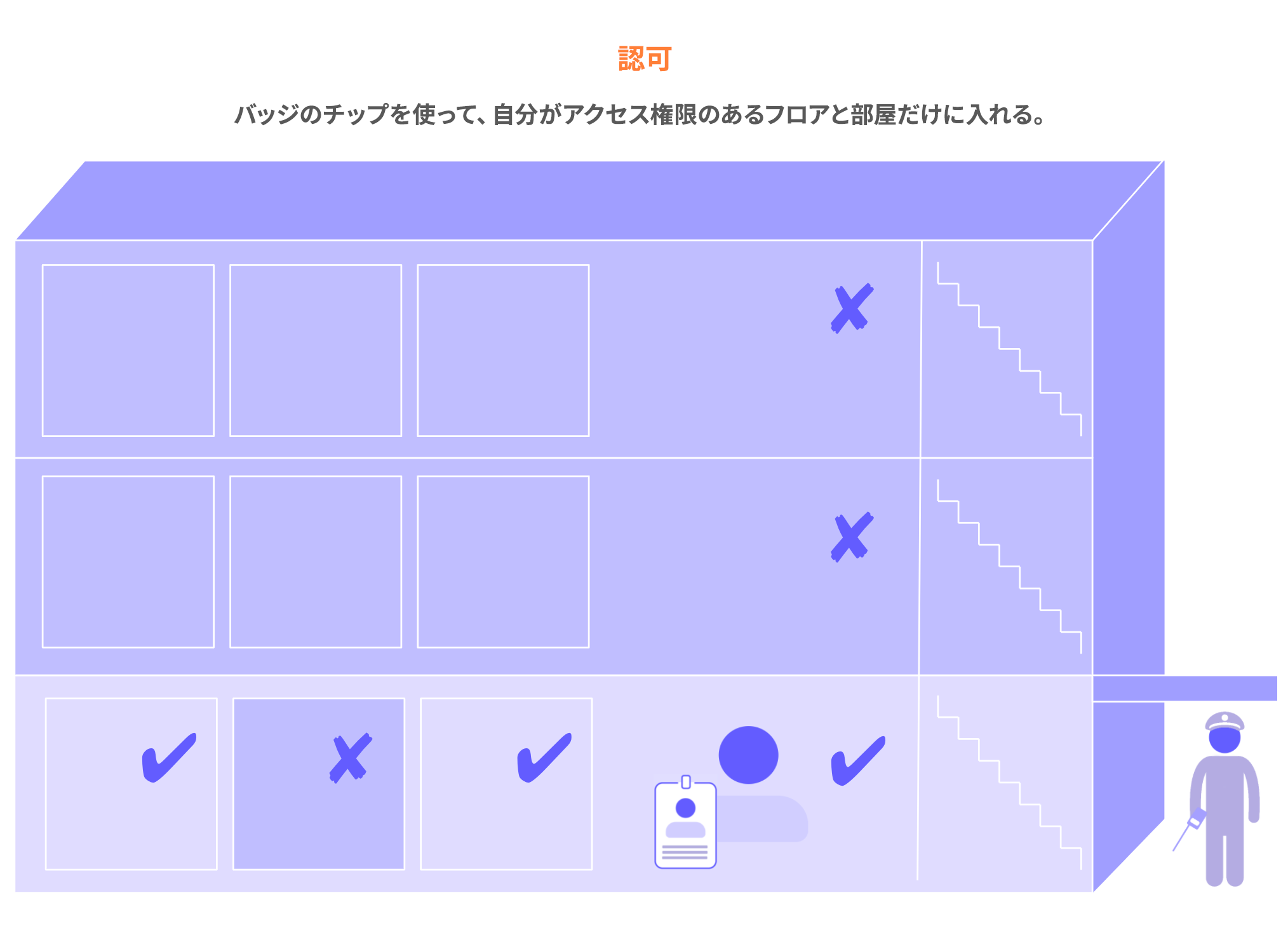

認証と認可の違い

認証と認可は、ユーザーにとって単一の体験のように見えるため、混同されることがよくあります。しかし、これらは別のプロセスです。認証はユーザーのIDを証明するのに対し、認可は、あるリソースへのユーザーのアクセスを付与したり拒否したりします。 認証と認可は、オフィスビルのセキュリティシステムに例えることができます。ユーザーは建物に入ろうとする人です。人々がアクセスしようとしているリソースは、建物内の特定の階や部屋などです。 認証: 建物に入ると、警備員に写真付きのIDカードを見せる必要があります。警備員はカードの写真とあなたの顔を照合します。一致すると、警備員は入館を許可し、建物内の別のエリアにアクセスすることができます。しかし、警備員はどの部屋に入れるかを教えてはくれません。ただ、あなたが主張する人物であることの証明を求めるだけです。これが認証で、ユーザーIDを確認することです。

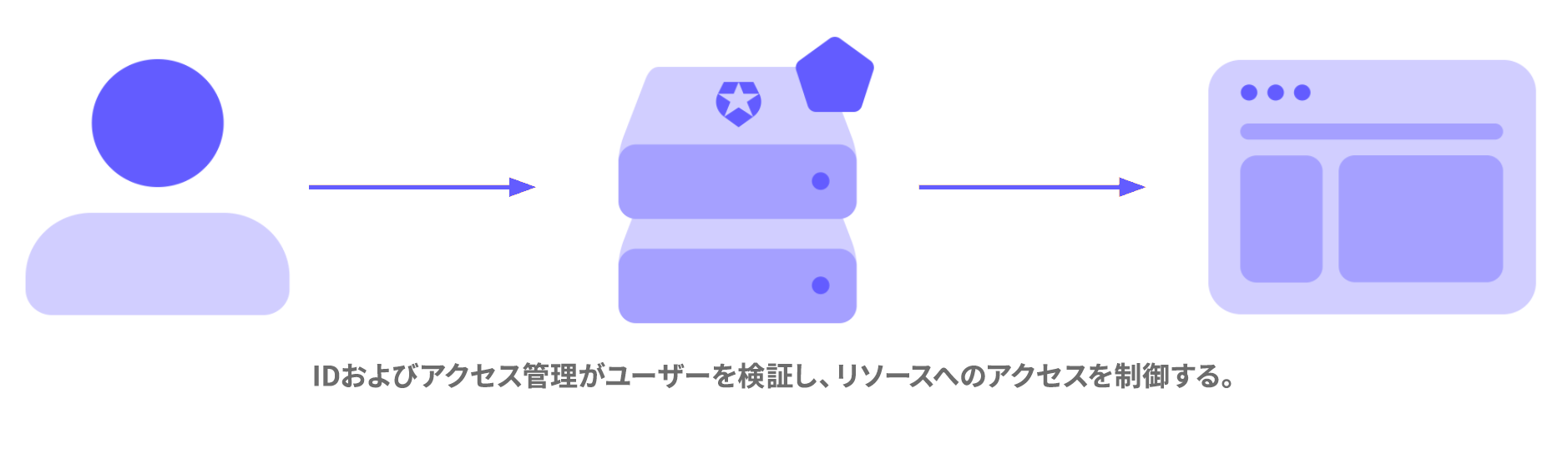

IAMは何をするのか?

IDおよびアクセス管理は、ユーザーの検証とリソースへのアクセスを制御できるようにします。- ユーザーはどのようにシステムに加わるか

- どのようなユーザー情報を保存するか

- ユーザーはどのようにIDを証明するか

- ユーザーがIDを証明しなければならないタイミングと頻度はどうするか

- IDの証明体験をどのようにするか

- 各リソースにアクセスできる人とできない人は誰か

- シームレスなサインアップとログイン体験: ブランドの外観と言語を使用したアプリ内で、スムーズかつプロフェッショナルなログインおよびサインアップ体験を実現します。

- ユーザーIDの複数のソース: ユーザーは、多様なソーシャル(GoogleやLinkedinなど)、エンタープライズ(Microsoft Active Directoryなど)、その他のIDプロバイダーを使用してログインできることを期待します。

- 多要素認証(): パスワードが頻繁に盗まれる現代においては、追加のID証明を要求することが新たな標準となっています。一般的な認証方法の例としては、指紋認証やワンタイムパスワードが挙げられます。詳細については、「多要素認証(MFA)」をお読みください。

- ステップアップ認証: 高度な機能や機密情報へのアクセスには、日常的なタスクやデータよりもさらに強力なIDの証明が必要です。ステップアップ認証は、選択された領域や機能に対する追加のID検証を要求します。詳細については、「ステップアップ認証を追加する」をお読みください。

- 攻撃防御: システムへの不正侵入を防ぐために、ボットや不正者を排除することはサイバーセキュリティの基本です。詳細については、「攻撃防御」お読みください。

- **Role-based Access Control(RBAC):**ユーザー数が増えるに従い、個人単位でユーザーアクセスを迅速に管理することは非現実的になります。RBACでは、同じロールのユーザーが同じリソースへのアクセスを持つようになります。詳細については、「Role-Based Access Control」をお読みください。

- (FGA): リソースや技術へのユーザーアクセスを管理するためにより豊富なオプションが必要な場合は、ロールベースだけでなく、関係ベースのアクセス制御を使用できます。個人ユーザーに特定のリソースへのアクセスを与え、特定のユースケースに最適なソリューションを決定することができます。詳細については、「Fine-Grained Authorizationとは?

IAMの仕組み

「IDおよびアクセス管理」は、明確に定義された単一のシステムではありません。IAMは、デジタルリソースへの安全なアクセスという課題を解決するための秩序であり、一つの枠組みです。IAMシステムを実装するためのアプローチの違いに制限はありません。このセクションでは、一般的な実装での要素と実践について説明します。IDプロバイダー

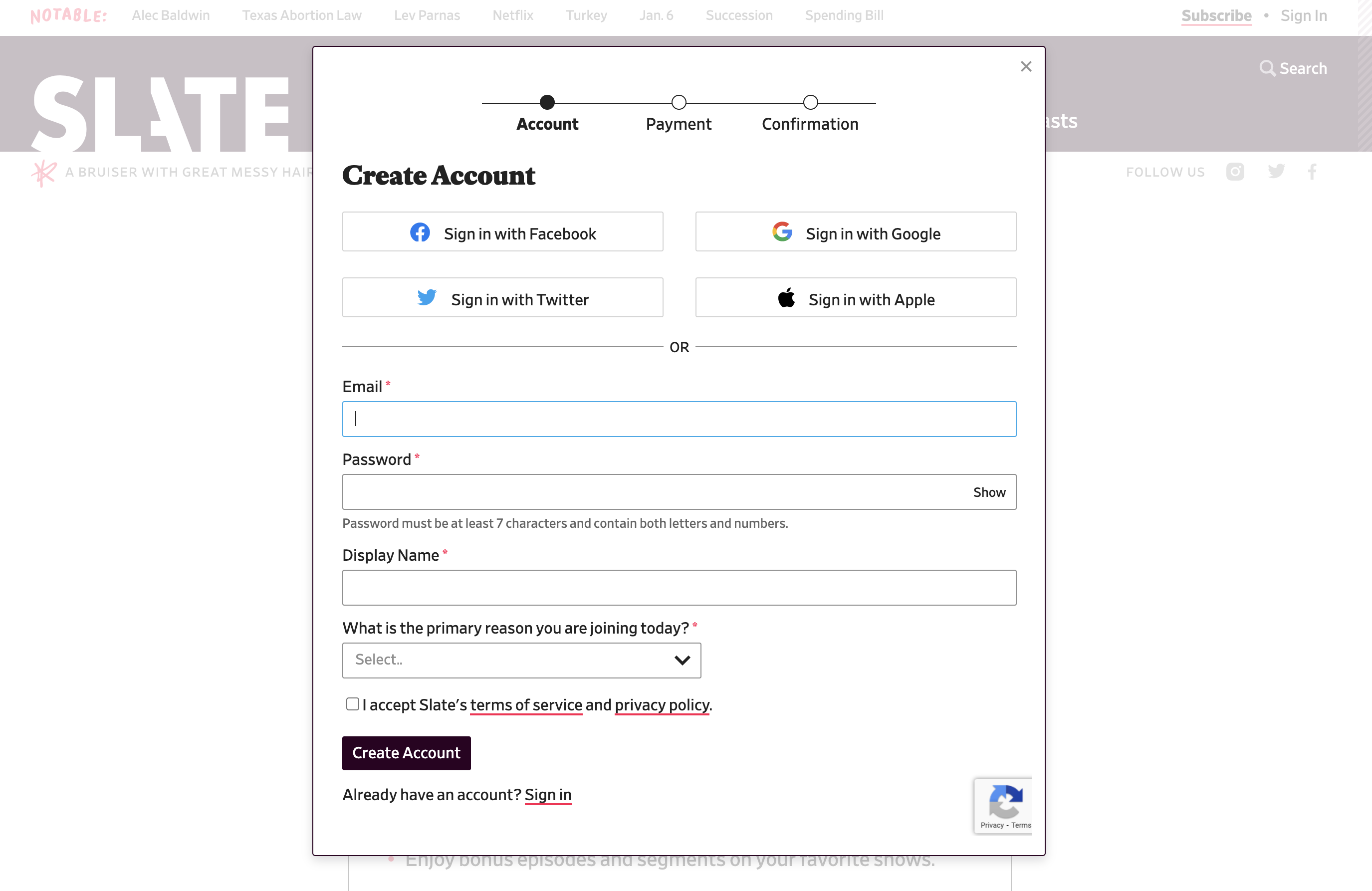

かつては、IDおよびアクセス管理の標準として、システムが独自にユーザーのID情報を作成し、管理していました。ユーザーは、新たなWebアプリケーションを使い始めるたびに、アカウント作成フォームに入力します。そして、ログイン資格情報を含むすべての情報がアプリケーションに保存され、ユーザーがサインインするたびに独自の認証を行っていました。 インターネットが発展し、アプリケーションが増えるにつれ、多くの人々がそれぞれアカウント名とパスワードの異なる無数のユーザーアカウントを抱えるようになりました。今でもこの方法を取っているアプリケーションは少なくありません。しかし、多くのアプリケーションは、開発やメンテナンスの負担を軽減し、ユーザーの手間を減らすためにIDプロバイダーを活用しています。 IDプロバイダーは、ID情報を作成、維持、管理し、他のアプリケーションに認証サービスを提供することができます。たとえば、GoogleアカウントはIDプロバイダーの1つです。ユーザー名、氏名、役職、メールアドレスなどのアカウント情報を保存します。Slateのオンラインマガジンでは、Google(または他のIDプロバイダー)を使ってログインできるため、情報を新たに入力して保存する手間を省けます。

認証要素

認証要素は、ユーザーIDを証明する方法です。一般的に以下の基本的なタイプに分類されます。| 要素のタイプ | 例 |

|---|---|

| 知識(知っていること) | PIN、パスワード |

| 所持(持っているもの) | 携帯電話、暗号鍵デバイス |

| 特徴(自分自身を表すもの) | 指紋、顔認証、虹彩スキャン |

認証と認可の標準

認証と認可の標準は、以下の方法のガイダンスを提供するオープンな仕様とプロトコルです。- ID管理をするようにIAMシステムを設計する

- 個人データを安全に移動する

- 誰がリソースにアクセスできるか決定する